Intelprocessoren zijn af te lezen door kwetsbaarheden in de code voor voorspellingstechnieken die de processor gebruikt om de computer sneller te maken (afb: ETH)

Onderzoekers van de ETH in Zürich hebben een nieuwe klasse kwetsbaarheden in Intel-processoren ontdekt. Door middel van zorgvuldig opgestelde instructiereeksen wisten ze de barrières tussen processorgebruikers te doorbreken. Door snelle aanvalsherhaling kan het volledige processorgeheugen dan worden uitgelezen.

Wie vooraf speculeert over waarschijnlijke gebeurtenissen en zich daarop voorbereidt, kan sneller reageren op nieuwe ontwikkelingen, is het motto van de onderzoekers kennelijk geweest. Wacht niet tot het je (of een ander) overkomt.

Wat vrijwel ieder mens bewust of onbewust dagelijks doet, gebruiken moderne computerprocessoren ook om de uitvoering van programma’s te versnellen. Ze beschikken over voorspellende technologieën waarmee je bijvoorbeeld instructies op de reserve kunt uitvoeren die, op basis van ervaring, waarschijnlijk als volgende zullen komen. Dat maakt het systeem sneller (als het goed functioneert).

Wat de computerprestaties bij normaal gebruik verbetert, kan ook een achterdeur vormen voor e-krakers, zoals blijkt uit een recent onderzoeksrapport van de ETH Zürich. De wetenschappers hebben een klasse kwetsbaarheden ontdekt waarbij misbruik kan worden gemaakt van de voorspellende berekeningen van de zogenoemde de centrale processor om zo onbevoegd toegang te krijgen tot informatie van andere processorgebruikers.

“Het beveiligingslek doet zich voor in alle Intel-processors”, zegt Kaveh Razavi. “Met behulp van het beveiligingslek kunnen we de inhoud van de cache van de processor en het RAM-geheugen van een andere gebruiker van dezelfde centrale processor volledig uitlezen.” Die maakt gebruik van RAM (tijdelijk geheugen) en cachegeheugen om berekeningsstappen en de informatie die waarschijnlijk als volgende nodig is, tijdelijk op te slaan.

Deze kwetsbaarheid ondermijnt de gegevensbeveiliging, vooral in gegevensopslagomgevingen als ‘wolken’ waarin veel gebruikers dezelfde apparaatbronnen delen. Dit heeft invloed op zowel de processoren van de grootste processorfabrikant ter wereld.

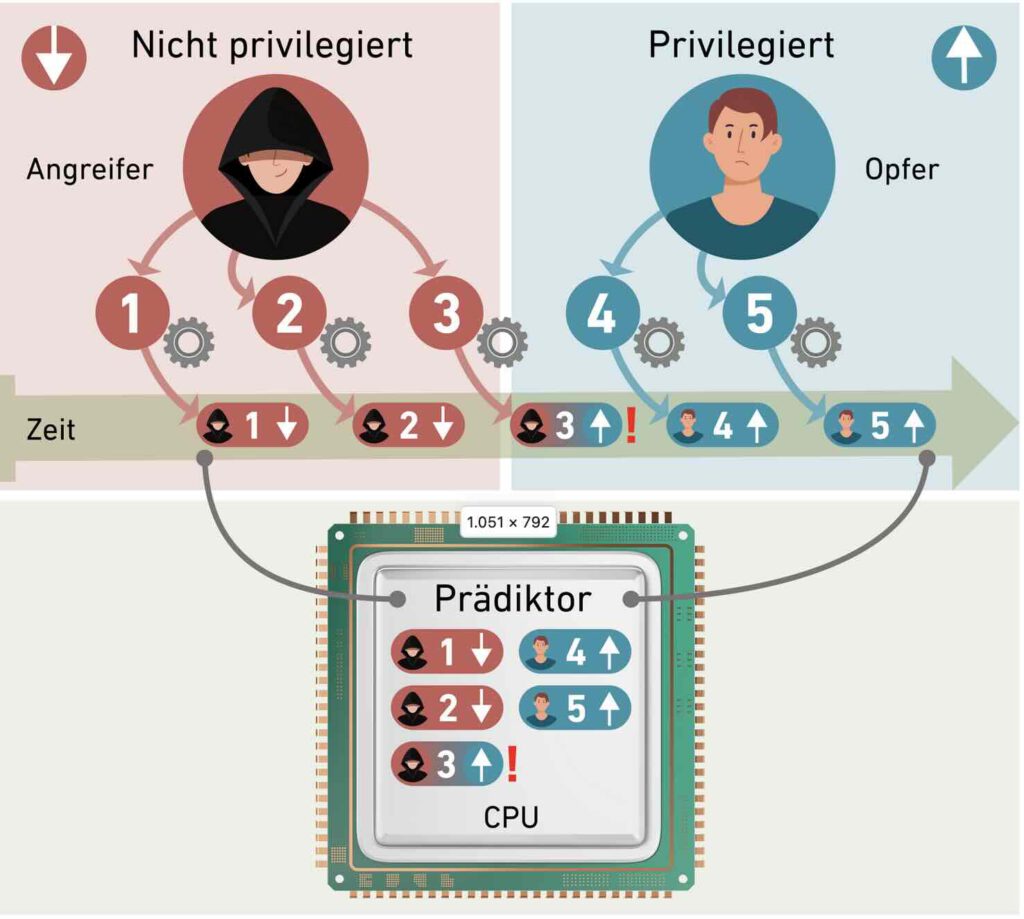

De juiste omstandigheden (in jargon Branch Predictor Race Conditions) treden op gedurende een korte periode van enkele nanoseconden, wanneer de processor schakelt tussen voorspellingsberekeningen voor twee gebruikers met verschillende rechten, legt medeonderzoeker Sandro Rüegge uit, die de kwetsbaarheid de afgelopen maanden nader heeft onderzocht.

Het doorbreken van de ingebouwde bescherming tussen gebruikers, de zogenaamde privileges, is mogelijk omdat de rechten van individuele activiteiten niet tegelijkertijd met de berekeningen worden opgeslagen. Met speciale invoer kan nu een onduidelijkheid in de volgorde van gebeurtenissen worden veroorzaakt wanneer een gebruiker wijzigingen aanbrengt, wat kan leiden tot een onjuiste toewijzing van bevoegdheden. Een aanvaller kan dit gebruiken om een informatiebyte te lezen.

Verwaarloosbaar

Één byte zou verwaarloosbaar zijn. De aanval kan echter snel achter elkaar worden herhaald en na verloop van tijd kan de volledige inhoud van het geheugen worden uitgelezen, zegt Rüegge. “We kunnen de fout continu en gericht aanspreken en zo een uitleessnelheid van meer dan 5000 bytes per seconde bereiken.” Bij een aanval is het slechts een kwestie van tijd voordat de informatie in het volledige processorgeheugen in verkeerde handen valt.

De kwetsbaarheid die de onderzoekers nu hebben ontdekt, is niet de eerste die is ontdekt in speculatieve processortechnologieën die halverwege de jaren negentig werden geïntroduceerd. In 2017 kwamen de eerste twee kwetsbaarheden van dit type, Spectre en Meltdown, in het nieuws.

Sindsdien zijn er regelmatig nieuwe varianten gevonden. Johannes Wikner, een voormalige promovendus in de groep van Razavi, ontdekte in 2022 een kwetsbaarheid die bekendstaat als Retbleed. Hij gebruikte sporen van speculatief uitgevoerde instructies in de processorcache om informatie van andere gebruikers te verkrijgen.

Het huidige lek werd ontdekt in september 2024. Sindsdien heeft Intel maatregelen genomen om het te dichten. Er zijn echter veel aanwijzingen dat er sprake is van een ernstiger probleem, stellen de onderzoekers. Razavi: “De reeks nieuw ontdekte kwetsbaarheden in voorspellingstechnologieën is een aanwijzing voor fundamentele gebreken in de architectuur. De kwetsbaarheden moeten één voor één worden gevonden en vervolgens gedicht.”

Om dat te doen is een speciale bewerking in de zogenaamde microcode van de processor nodig. Dit kan via een BIOS- of besturingssysteembijwerking en moet daarom worden geïnstalleerd via een van de actuele cumulatieve updates van Windows.

Bron: idw-online.de