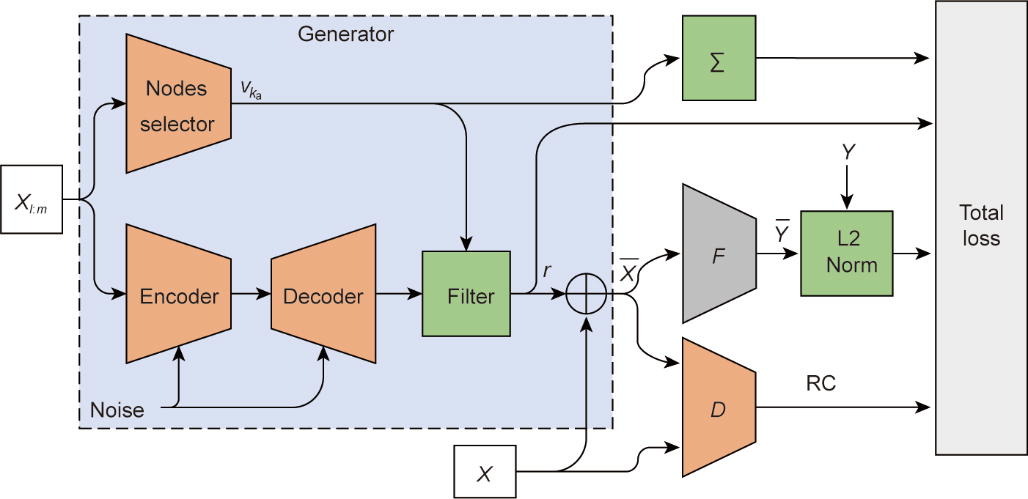

De aanvalsvectorgenerator om het zelf eens te proberen (?) (afb: Zengji Liu et al./Engineering)

Al vaker is in dit blog betoogd dat altijd verbonden niet echt slim is want kwetsbaar. Toch lijkt die boodschap niet echt door te dringen, ook niet tot de hoogopgeleide kringen der wetenschap. Nu waarschuwen Chinese wetenschappers voor de gevaren van zogenaamde ‘slimme stroomnetwerken’ voor aanvallen die die ‘slimme’ netwerken voeden met foute gegevens (die de onderzoekers FIDA’s noemen).

Er moet steeds meer geregeld worden in stroomnetwerken en dat voedt de behoefte aan ‘slimme’ netwerken. Door de toevoeging van gedistribueerde energiebronnen zoals energieopslagsystemen en zonne- en windsystemen, zijn gegevensgestuurde algoritmen cruciaal geworden voor het beheer van die complexere energiesystemen. Deze algoritmen zijn echter kwetsbaar voor cyberaanvallen. FDIA is een type verstoring dat de systeemwerking in gevaar kan brengen door het kapen of manipuleren van gegevens.

De onderzoekers rond Zengji Liu van de universiteit van Nanjing (China) introduceerden een nieuwe FDIA-methode. In tegenstelling tot traditionele benaderingen die gegevens in communicatienetwerken manipuleren, injecteert deze nieuwe methode rechtstreeks valse gegevens in de meetmodules van gedistribueerde voedingen.

Die gebruikt een zogeheten generatief vijandig netwerk (GAN in Engelse afko) om slinks aanvalsvectoren te genereren. Een van de belangrijkste voordelen van deze methode is dat er geen gedetailleerde kennis van het doelsysteem nodig is, waardoor het een praktische bedreiging vormt in reële scenario’s. Een kind kan de was doen (zou je bijna zeggen).

De studie stelde ook een schattingsmethode voor voor stuur- en filterparameters van gedistribueerde voedingen, wat de uitvoering van de zo’n aanval vereenvoudigt. Er werd een techniek voor valse gegevensinjectie ontwikkeld om de aanvalsvector in het energiesysteem te introduceren via de meetmodule van gedistribueerde voedingen. Om de efficiëntie van de aanval te verbeteren en fouten te minimaliseren, werd een stapsgewijs proces voor het genereren van de aanvalsvector beschreven.

Stabiliteitsvoorspelling

Om de effectiviteit van de voorgestelde aanvalsmethode te onderzoeken, voerden de onderzoekers een proef uit op het New England 39-bussysteem. Ze richtten zich op de benadering van de stabiliteitsvoorspelling (TSP) op basis van een diep convolutioneel neuraal netwerk. De resultaten toonden aan dat de aanval de voorspellingsnauwkeurigheid van het TSP-model aanzienlijk kon verminderen. De voorspellingsnauwkeurigheid daalde bijvoorbeeld van 98,75% naar 56,00% na de aanval.

De aanvalsmethode werd ook getest op verschillende neurale netwerkarchitecturen en verschillende IEEE-bussystemen. De bevindingen gaven aan dat de aanvalsvector verschillende doelen kon misleiden en dat de aanval effectief was op verschillende systeemschalen. Grotere systemen, zoals de IEEE 118-bus- en 145-bussystemen, werden meer getroffen, wat de noodzaak van robuuste verdedigingsmechanismen in zogenaamd slimme netwerken nog maar weer een aangeeft.

Dit onderzoek dient als een wekoproep voor wat de slimme netwerkindustrie wordt genoemd. Naarmate ‘slimme’ stroomnetten zich blijven ontwikkelen, is het essentieel om effectieve beveiligingsmaatregelen te ontwikkelen om gegevensgestuurde algoritmes te beschermen tegen FDIA-bedreigingen.

Bron: Alpha Galileo